La sécurité sur Internet est une préoccupation croissante, surtout face aux menaces comme les attaques XSS. Cet article explore le LocalStorage et le SessionStorage, des terrains de jeu pour les pirates, et révèle comment les Cookies HTTP, correctement configurés, offrent une meilleure protection à vos jetons de session.

LocalStorage et SessionStorage – Présentation et vulnérabilités

LocalStorage et SessionStorage représentent des aspects cruciaux de la gestion de données dans le développement web moderne. Proposés comme des API JavaScript pour le stockage de données côté client, ces mécanismes offrent une souplesse considérable pour les développeurs souhaitant sauvegarder des informations entre les sessions de navigation ou même au cours d’une même session.

Le LocalStorage permet de stocker des données sans date d’expiration, ce qui signifie que les informations restent disponibles même après la fermeture du navigateur. D’autre part, le SessionStorage partage beaucoup de similitudes avec le LocalStorage, à la différence que les données stockées dans le SessionStorage sont supprimées dès que la session du navigateur prend fin. Ces caractéristiques font de LocalStorage et SessionStorage des outils précieux pour améliorer l’expérience utilisateur en conservant des préférences, des états de session ou toute autre donnée client de manière persistante ou temporaire.

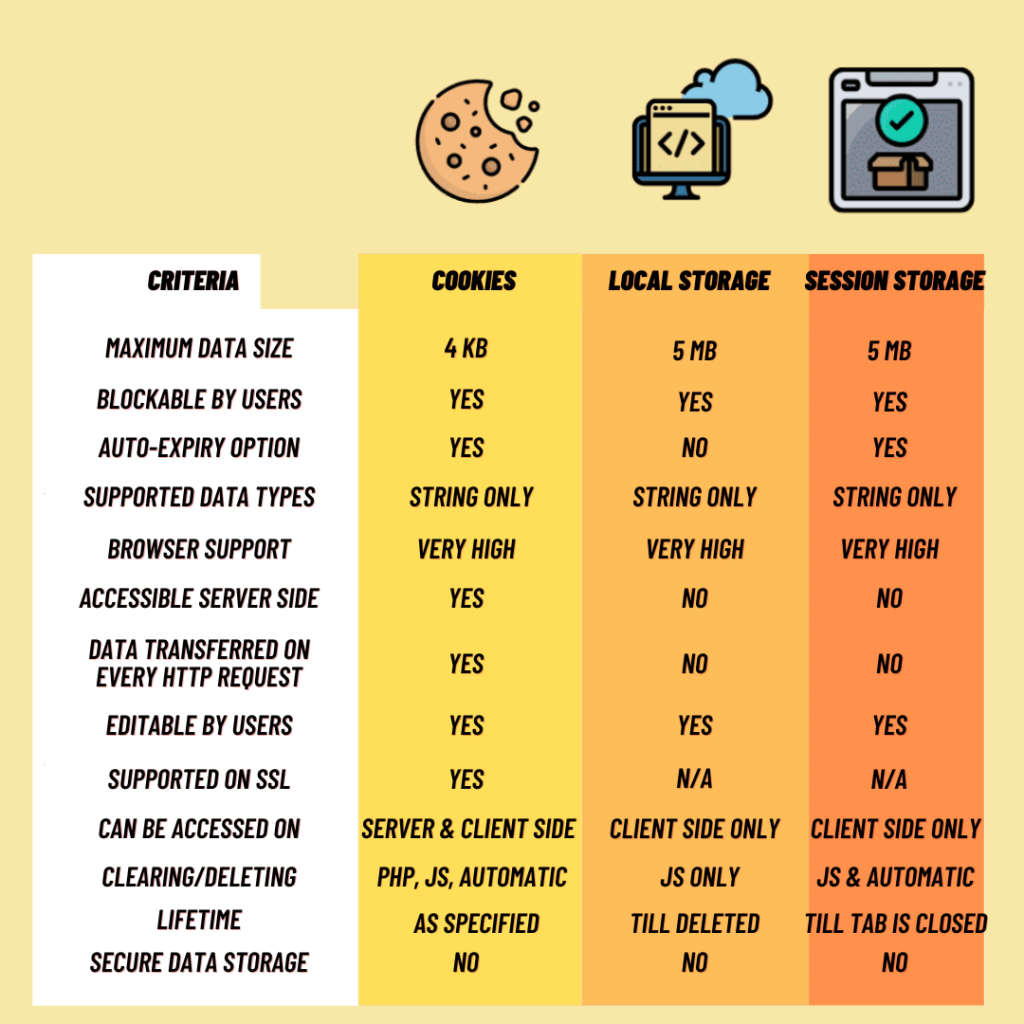

Cookie vs LocalStorage vs SessionStorage

Cookie vs LocalStorage vs SessionStorageToutefois, leur facilité d’accès et leur simplicité d’utilisation cachent des vulnérabilités inhérentes qui peuvent mettre en péril la sécurité des données utilisateur. Le principal risque associé à l’utilisation du LocalStorage et du SessionStorage réside dans leur totale accessibilité via JavaScript exécuté sur la page. Si un attaquant réussit à injecter du code JavaScript malveillant via une attaque XSS, il peut non seulement accéder à toutes les données stockées dans ces espaces, mais également les manipuler. Cela comprend les jetons d’authentification JWT (JSON Web Tokens), qui sont souvent utilisés pour maintenir les sessions utilisateur sur les applications web. Une fois que l’attaquant a accès à ces jetons, il peut usurper l’identité de l’utilisateur légitime, menant à des violations de données et à des actions malveillantes sous couvert de l’utilisateur compromis.

Cette vulnérabilité est particulièrement préoccupante car les attaques XSS sont loin d’être rares. Les développeurs peuvent parfois sous-estimer la fréquence et la facilité avec lesquelles ces attaques peuvent se produire, laissant des failles de sécurité dans leur code. En raison de leur nature de stockage accessible, LocalStorage et SessionStorage constituent des cibles privilégiées pour ces types d’attaques.

Il est essentiel de reconnaître que, malgré leurs avantages en termes de facilité de stockage et de récupération de données côté client, LocalStorage et SessionStorage ne doivent pas être utilisés pour stocker des informations sensibles ou des jetons de session. Les développeurs doivent envisager des alternatives plus sécurisées, comme l’utilisation de cookies HTTP configurés avec des attributs `HttpOnly` et `Secure`, pour se prémunir contre le vol de données via des scripts malveillants.

Le Cross-Site Scripting (XSS)

Dans l’univers du développement web, les attaques XSS (Cross-Site Scripting) représentent l’une des vulnérabilités les plus pernicieuses et les plus répandues. Elle se matérialise lorsqu’un attaquant réussit à injecter du code JavaScript malveillant dans des pages web. Ce code est ensuite exécuté par le navigateur de l’utilisateur, sans que celui-ci s’en rende compte. La gravité d’une attaque XSS dépend essentiellement des données manipulées par le site vulnérable et des mesures de sécurité déjà en place.

Le principal danger des attaques XSS repose sur leur capacité à contourner les politiques de même origine (Same-Origin Policy), qui sont censées isoler les données et les scripts de sites différents pour prévenir les actions malveillantes. Lorsque ces politiques sont contournées par une injection réussie, le script exécuté peut effectuer des actions en se faisant passer pour l’utilisateur, telles que voler des cookies, modifier le contenu de la page web à la volée, voire rediriger l’utilisateur vers des pages malveillantes.

Il existe principalement trois types d’attaques XSS :

- XSS Réfléchi : Ce type d’attaque se produit quand le script malveillant est reflété par le serveur web, souvent dans un paramètre URL que le serveur renvoie dans sa réponse. L’utilisateur doit être trompé (via du social engineering par exemple) pour accéder à un lien malveillant, ce qui active le script malveillant seulement pour sa session.

- XSS Stocké : Plus dangereux, le XSS stocké signifie que le script malveillant est permanent sur le site cible, souvent via des forums, des zones de commentaires, ou des profils utilisateurs. Tout visiteur accédant à la partie affectée du site peut potentiellement être victime du script.

- XSS basé sur DOM : Cette attaque manipule le Document Object Model (DOM) de la page sans nécessairement impliquer une réponse du serveur. Elle utilise les failles présentes dans le script côté client pour exécuter le code malveillant.

Il est particulièrement préoccupant que le LocalStorage et le SessionStorage, largement utilisés pour stocker des données côté client entre les sessions ou les pages, peuvent être compromis via ces attaques. Étant donné que ces APIs JavaScript sont accessibles par tout code s’exécutant dans le navigateur, un attaquant ayant réussi à injecter un script XSS peut aisément lire, modifier ou supprimer les informations stockées. Cela est d’autant plus critique lorsque ces espaces de stockage contiennent des données sensibles, comme les Jetons Web JSON (JWT), qui sont souvent stockés à ces endroits pour maintenir l’état de la session utilisateur.

Illustration montrant comment une faille de type XSS stocké peut être utilisée pour voler des sessions d’autres utilisateurs

Illustration montrant comment une faille de type XSS stocké peut être utilisée pour voler des sessions d’autres utilisateursFace à ces menaces, il devient impératif de mettre en place des mesures de sécurité robustes, en commençant par une validation et un échappement (cf. sanitization) systématique de toutes les entrées utilisateurs pour prévenir les injections XSS.

L’utilisation des Cookies HTTP dans la sécurité d’authentification

La supériorité des Cookies HTTP dans la sécurité d’authentification repose sur leur capacité unique à offrir une couche de sécurité supplémentaire par rapport aux méthodes de stockage traditionnelles telles que le LocalStorage et le SessionStorage. Contrairement à ces derniers, qui sont largement accessibles par JavaScript sur le client, les cookies HTTP, grâce à leur configuration spécifique, peuvent être protégés contre l’accès via des scripts malveillants. Cette propriété les rend particulièrement adaptés pour sécuriser des informations sensibles comme les jetons Web JSON (JWT), essentiels dans les mécanismes d’authentification moderne.

Les cookies HTTP diffèrent des cookies traditionnels principalement par leurs attributs de sécurité, notamment HttpOnly et Secure, qui renforcent significativement la protection des données stockées.

L’attribut HttpOnly est une mesure de sécurité cruciale qui empêche l’accès au cookie par le biais de JavaScript côté client. Cela signifie que même si un attaquant réussit à exécuter un script malveillant sur la page (à travers une attaque XSS, par exemple), il ne sera pas en mesure de lire ou d’exploiter le contenu du cookie. Ainsi, les jetons de session ou JWT contenus dans les cookies HttpOnly sont à l’abri des tentatives d’exfiltration qui pourraient autrement permettre à l’attaquant de se faire passer pour un utilisateur légitime.

L’attribut Secure, d’autre part, garantit que le cookie ne sera envoyé par le navigateur au serveur que si la connexion est chiffrée avec HTTPS. Cette mesure est essentielle pour prévenir le vol de cookies (et donc des informations d’authentification qu’ils peuvent contenir) lors de leur transmission sur le réseau. En l’absence de cet attribut, les cookies pourraient être interceptés par des attaquants à l’aide de techniques de type « man-in-the-middle » sur des connexions non sécurisées ou des réseaux Wi-Fi publics non chiffrés.

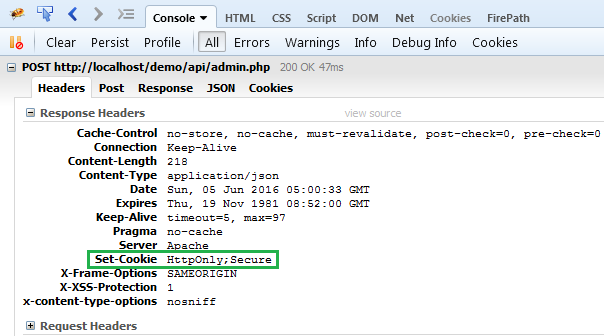

Exemple de réponse HTTP qui définie les attributs HttpOnly et Secure

Exemple de réponse HTTP qui définie les attributs HttpOnly et SecureL’utilisation combinée de ces attributs renforce la protection des JWT contre le vol et l’exploitation, rendant bien plus difficile pour les attaquants d’usurper l’identité d’un utilisateur légitime. En intégrant le JWT dans un cookie configuré avec les attributs HttpOnly et Secure, les développeurs disposent d’une méthode efficace pour sécuriser les sessions utilisateur. Cela permet non seulement de limiter l’exposition aux attaques XSS mais aussi de garantir que les données d’authentification sont transmises en toute sécurité entre le client et le serveur.

La distinction entre les cookies HTTP sécurisés et les modes de stockage côté client plus vulnérables est donc essentielle à comprendre pour les développeurs s’efforçant de protéger leurs applications web contre les attaques de sécurité modernes. En adoptant une approche centrée sur la sécurité et en tirant parti des « superpouvoirs » des cookies HTTP, il est possible de réduire considérablement les risques associés au vol de jetons d’authentification et aux attaques XSS.

Bonnes pratiques complémentaires

Dans le précédent paragraphe, nous avons établi les fondations de la sécurité des cookies HTTP par l’utilisation des attributs HttpOnly et Secure. Ces pratiques, essentielles à la robustesse de notre défense contre les attaques XSS et les interceptions de données, constituent le premier pas vers une gestion sécurisée des jetons de session. Néanmoins, pour renforcer la fortification de nos données d’authentification utilisateur, nous ne devons pas nous arrêter là. Cette section vous guidera à travers les mesures de mise en œuvre et les bonnes pratiques additionnelles qui garantiront la sécurité de vos cookies HTTP et, par extension, de vos jetons de session.

Adoption du HTTPS

La première étape, sur laquelle repose toute notre stratégie de sécurité, est l’adoption universelle du protocole HTTPS sur votre site. Le HTTPS, en chiffrant les données en transit entre le client et le serveur, empêche les attaquants de lire ou de modifier les informations sensibles échangées. Assurez-vous que toutes les pages de votre site l’utilisent et envisagez l’utilisation de la politique de sécurité de transport strict HTTP (HSTS) pour forcer les navigateurs à utiliser des connexions sécurisées.

Renforcement de la politique de cookies

- Outre l’utilisation des attributs HttpOnly et Secure, plusieurs autres politiques peuvent être appliquées aux cookies pour en améliorer la sécurité :

L’attribut SameSite permet de contrôler l’envoi des cookies lors des requêtes intersites. En le définissant sur « Strict » ou « Lax », on limite le risque de fuite de cookies. - Limitez la portée des cookies avec les attributs Domain et Path, assurant que les cookies soient envoyés seulement à qui de droit.

Validation rigoureuse des entrées utilisateurs

Une validation stricte de toutes les entrées utilisateurs, à la fois côté client et côté serveur, est cruciale pour prévenir les attaques XSS. Toute donnée provenant de l’extérieur doit être considérée comme non sécurisée jusqu’à preuve du contraire. Utilisez des librairies de nettoyage des données pour éliminer les scripts malveillants, et appliquez des règles de validation strictes qui correspondent au type de données attendu (comme des expressions régulières pour les adresses e-mail, les numéros de téléphone, etc.). Les framework JavaScript modernes (cf. Angual, React, etc.) intègrent des protections contre les attaques XSS.

Content Security Policy (CSP)

Une autre ligne de défense importante contre les attaques XSS est la mise en œuvre d’une politique de sécurité de contenu strict (CSP). Une CSP consiste en un ensemble de directives qui limitent les ressources autorisées à charger dans le navigateur. En spécifiant d’où le contenu peut être chargé, vous empêchez l’exécution de scripts malveillants injectés via XSS, même si une injection de script est réussie.

Éducation et sensibilisation

Enfin, aucun ensemble de mesures techniques ne peut remplacer la nécessité d’une éducation et d’une sensibilisation continues sur la sécurité. Encouragez vos développeurs à suivre les meilleures pratiques de sécurité, à rester à jour avec les dernières vulnérabilités et à adopter une posture de sécurité par défaut dans leur travail quotidien.

Conclusion

Bien que LocalStorage et SessionStorage offrent une solution pratique pour le stockage de données côté client, ils présentent une faille majeure : ces données sont trop facilement accessibles via JavaScript. Cela les expose directement aux attaques de type Cross-Site Scripting (XSS), qui peuvent compromettre des informations sensibles.

Pour renforcer la sécurité, il est recommandé de privilégier l’utilisation des cookies avec les attributs HttpOnly et Secure, empêchant ainsi l’accès aux données par des scripts malveillants. De plus, l’adoption de mesures complémentaires, comme une politique stricte de Content Security Policy (CSP) et la validation rigoureuse des entrées utilisateur, permet de réduire considérablement les risques. Une approche sécurisée et adaptée aux besoins spécifiques de chaque application est essentielle pour protéger efficacement les données des utilisateurs.