Découvrez l’OWASP, une référence incontournable dans le monde de la sécurité applicative sur Internet. Cet article explore sa mission, ses ressources clés et son influence sur les normes de cybersécurité mondiales.

Origines et mission de l’OWASP

Fondé en 2001 par Mark Curphey, l’Open Web Application Security Project, plus connu sous l’acronyme OWASP, a débuté comme un projet visant à sensibiliser à la sécurité des applications web. Depuis sa création, l’OWASP a évolué pour devenir une entité internationale à but non lucratif, reconnue aux États-Unis et en France, qui joue un rôle pivot dans l’amélioration de la sécurité des logiciels à travers le monde. Cette évolution marque l’expansion significative de sa mission originale, soulignant la demande croissante et l’importance de la cybersécurité dans le paysage numérique contemporain.

La récente transition vers le nom Open Worldwide Application Security Project marque une nouvelle ère pour l’organisation, reflétant son engagement à élargir son impact et sa portée au-delà des frontières géographiques. Cette évolution reflète également une reconnaissance de l’interconnexion et de la nature mondiale des défis en matière de cybersécurité, nécessitant une collaboration et des efforts conjoints pour les adresser efficacement.

La mission de l’OWASP est de rendre la sécurité des logiciels accessible à tous, en fournissant gratuitement des outils, des ressources, et des connaissances pour aider les organisations à améliorer la sécurité de leurs applications. La nature ouverte et collaborative de l’OWASP est fondamentale pour sa mission, permettant au savoir de circuler librement et favorisant une culture de partage des connaissances en matière de sécurité des logiciels. Cette approche démocratique à la cybersécurité encourage une participation active de la communauté, soutenant l’innovation et l’amélioration continue dans le domaine de la sécurité des applications web et logicielles.

L’OWASP s’engage à maintenir ses ressources actualisées et pertinentes, reflétant les dernières tendances et menaces en matière de cybersécurité. Ce faisant, l’organisation joue un rôle crucial dans l’éducation des développeurs, des ingénieurs de la sécurité, des architectes logiciels, et des décideurs IT, en les équipant des connaissances et des outils nécessaires pour intégrer les meilleures pratiques de sécurité dans le cycle de développement des logiciels. En mettant l’accent sur la prévention et la sensibilisation, l’OWASP contribue de manière significative à réduire les vulnérabilités dans les applications web, diminuant ainsi le risque d’incidents de sécurité.

En somme, les origines et la mission de l’OWASP démontrent un engagement profond à améliorer la sécurité des applications web et logicielles dans un esprit de transparence et de collaboration. Alors que les menaces numériques continuent d’évoluer, le rôle de l’OWASP dans l’écosystème moderne de la cybersécurité devient encore plus pertinent, faisant de cette organisation un pilier incontournable pour les professionnels du domaine, ainsi que pour les entreprises cherchant à sécuriser leurs opérations numériques dans un monde de plus en plus connecté.

Les projets phares de l’OWASP

Au cœur de l’effort de l’OWASP pour améliorer la sécurité des applications web et logicielles se trouvent plusieurs initiatives phares, essentielles pour guider les développeurs, les ingénieurs de sécurité, et les décideurs IT à travers les complexités de la cybersécurité moderne. Ces projets, reconnus mondialement, représentent une collection inestimable de ressources, chacune adressant différents aspects et besoins en matière de sécurité applicative.

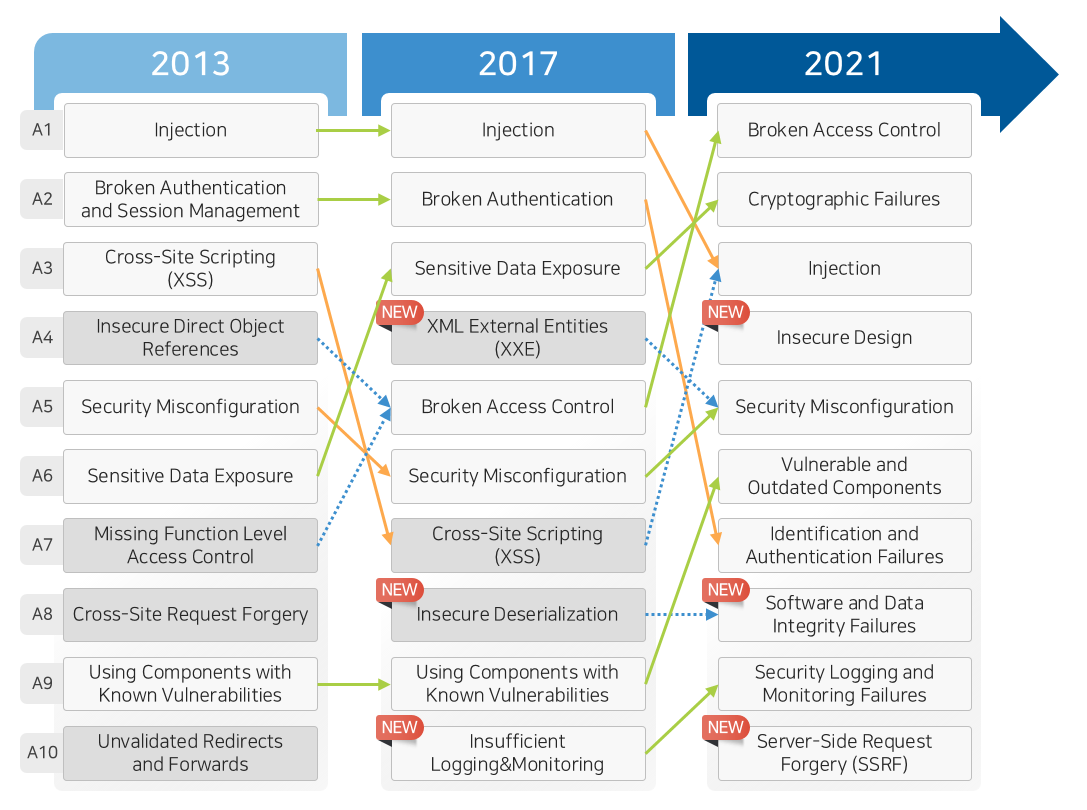

L’un des projets les plus emblématiques de l’OWASP est sans aucun doute le OWASP Top 10. Cette liste, mise à jour périodiquement (tout les 4 ans environs), dresse un panorama des risques de sécurité applicative les plus critiques, basée sur une analyse approfondie des données recueillies auprès de diverses organisations. Elle se veut un guide de référence pour les développeurs et les professionnels de la sécurité, leur permettant de prioriser leurs efforts de mitigation selon les vulnérabilités les plus courantes et les plus dangereuses. Le Top 10 agit non seulement comme un outil éducatif mais sert aussi de point de référence pour de nombreuses politiques de sécurité et réglementations à travers l’industrie.

Évolution du TOP 10 de l’OWASP web de 2013 à 2021 (dernière version validée lors de l’écriture de cet article)

Évolution du TOP 10 de l’OWASP web de 2013 à 2021 (dernière version validée lors de l’écriture de cet article)Parallèlement au Top 10, l’OWASP a développé le Software Assurance Maturity Model (SAMM). Ce cadre méthodologique offre aux organisations un moyen évaluatif et progressif pour améliorer leur posture de sécurité logicielle. Le SAMM aide à identifier les pratiques actuelles de sécurité, définit un chemin réaliste de progression et fournit des outils pour évaluer l’amélioration au fil du temps. Ce projet vise à faciliter l’adaptation des processus de sécurité à tout type d’organisation, quelle que soit sa taille ou son industrie, en fournissant un modèle souple et personnalisable.

Modèle et structure de l’OWASP SAMM

Modèle et structure de l’OWASP SAMMEn plus de ces références, l’OWASP met à disposition d’autres ressources précieuses telles que le Development Guide, le Testing Guide, le Code Review Guide, et l’Application Security Verification Standard (ASVS). Chacun de ces guides cible un aspect particulier du développement et de la vérification de la sécurité des applications, offrant des instructions détaillées, des meilleures pratiques, et des recommandations techniques spécifiques. Que ce soit pour la conception, le développement, le test, ou la revue de code, ces documents sont conçus pour insuffler les principes de sécurité dès les premières étapes du cycle de vie du développement logiciel.

Le ZAP Project (Zed Attack Proxy), quant à lui, est un exemple par excellence des outils pratiques fournis par l’OWASP. ZAP est un proxy web open-source (qui inclut également un scanner de vulnérabilité web) conçu pour tester la sécurité des applications web. Il est particulièrement apprécié pour sa facilité d’utilisation, rendant les tests de pénétration accessibles même aux non-experts, tout en offrant des fonctionnalités avancées pour les professionnels expérimentés. Cet outil illustre l’engagement de l’OWASP à doter la communauté de moyens concrets pour renforcer la sécurité applicative.

Interface de l’outil OWASP ZAP

Interface de l’outil OWASP ZAPCes initiatives soulignent l’importance que l’OWASP accorde à la collaboration et à l’accessibilité dans le domaine de la sécurité des applications. Chaque projet, outil ou guide est le résultat d’un travail collectif et ouvert, visant à bénéficier à l’ensemble de l’écosystème de la cybersécurité. Pour les ingénieurs de la sécurité, les développeurs, et même les décideurs IT, comprendre et intégrer ces ressources dans les pratiques de développement sécurisé n’est pas seulement une question de conformité ou de mitigation des risques, mais un pas vers une culture de sécurité plus robuste et plus réactive face aux menaces en évolution constante.

L’adoption et l’intégration des recommandations et des outils de l’OWASP dans le cycle de vie du développement logiciel est une démarche stratégique pour toute organisation soucieuse de la sécurité de ses applications. Elle ne se limite pas à la correction postérieure des vulnérabilités mais englobe une approche proactive de la sécurité, enracinée dans la conception même des applications. En fournissant un ensemble complet de guides, de standards, et d’outils pratiques, l’OWASP joue un rôle crucial dans l’évolution vers des pratiques de développement qui privilégient la sécurité dès la première ligne de code écrite, renforçant ainsi la résilience globale de l’écosystème numérique face aux menaces cybernétiques.

Analyse du TOP 10 des risques de sécurité de l’OWASP

Le ‘Top 10 des risques de sécurité applicative’ d’OWASP représente une ressource inestimable pour les professionnels de la cybersécurité, les décideurs IT et les développeurs. Cette liste, régulièrement mise à jour, est le fruit d’un travail collaboratif impliquant des données collectées auprès de diverses organisations partenaires à travers le monde. Elle vise à sensibiliser sur les vulnérabilités les plus critiques que l’on peut rencontrer dans le développement d’applications web et offre un cadre de priorités pour la remédiation et la prévention de ces failles de sécurité.

Compilation et méthodologie : Le processus de compilation du ‘Top 10’ d’OWASP s’appuie sur une analyse approfondie des incidents de sécurité, des rapports de vulnérabilités, et des contributions de la communauté des experts en sécurité. Cette méthodologie permet d’assurer que la liste reflète les menaces les plus actuelles et pertinentes. Les risques sont évalués sur la base de leur fréquence d’apparition ainsi que de la gravité de leurs impacts potentiels sur les systèmes et les données. Ce procédé méthodique garantit que le ‘Top 10’ demeure un outil précieux et actuel pour la communauté de la cybersécurité.

Les risques identifiés : Parmi les risques listés, on trouve des vulnérabilités telles que l’Injection SQL (qui permet à un attaquant d’exécuter des commandes malveillantes sur la base de données d’une application), le Cross-Site Scripting (XSS), qui abuse d’une application web pour envoyer du code malveillant à un utilisateur, ou encore la désérialisation non sécurisée, qui peut mener à l’exécution de code à distance. Chacun de ces risques est accompagné de recommandations détaillées pour aider à leur mitigation ou à leur prévention.

Un impact sur les préoccupations de sécurité : L’existence de cette liste souligne l’importance cruciale de la sécurité des applications dans le paysage numérique moderne. Elle sert non seulement à informer et à éduquer, mais également à prioriser l’action en matière de cybersécurité. En mettant en lumière les failles les plus prévalentes et les plus dommageables, le ‘Top 10’ de l’OWASP guide les organisations dans l’optimisation de leurs efforts de sécurité, leur permettant ainsi de se concentrer sur les points de vulnérabilité les plus critiques.

Intégration des pratiques de sécurité : Pour les entreprises et les développeurs, adopter les recommandations du ‘Top 10’ d’OWASP dans leurs processus de développement d’applications web est un pas essentiel vers une amélioration de la sécurité. Cela commence par l’éducation et la formation des équipes sur ces menaces et se poursuit par l’intégration de pratiques de développement sécurisé, telles que l’analyse de code source, les tests de pénétration et la mise en place de mesures de protection adaptées. En plaçant la sécurité au cœur de leurs préoccupations dès le début du cycle de développement, les organisations peuvent prévenir un grand nombre de vulnérabilités potentielles.

L’importance de rester à jour : Étant donné que le paysage des menaces évolue constamment, il est crucial que les professionnels de la sécurité restent informés des dernières mises à jour du ‘Top 10’ d’OWASP. Cette veille permet à ces derniers d’adapter leurs stratégies de défense aux nouvelles techniques employées par les attaquants, assurant ainsi une protection optimale des applications web.

En résumé, le ‘Top 10 des risques de sécurité applicative’ d’OWASP joue un rôle fondamental dans l’éducation des développeurs et des professionnels de la sécurité sur les menaces les plus prégnantes, tout en fournissant des directives claires pour la remédiation et la prévention. À travers cette liste, l’OWASP contribue de manière significative à l’élévation des standards de sécurité dans le développement d’applications web, ce qui est indispensable dans un écosystème numérique où les attaques sont de plus en plus sophistiquées. Respecter et intégrer les recommandations de l’OWASP dans les pratiques de développement sécurisé n’est pas seulement une question de conformité ; c’est une démarche essentielle pour garantir la sûreté et la fiabilité des applications web dans le monde numérique actuel.

L’impact de l’OWASP dans les réglementations de sécurité

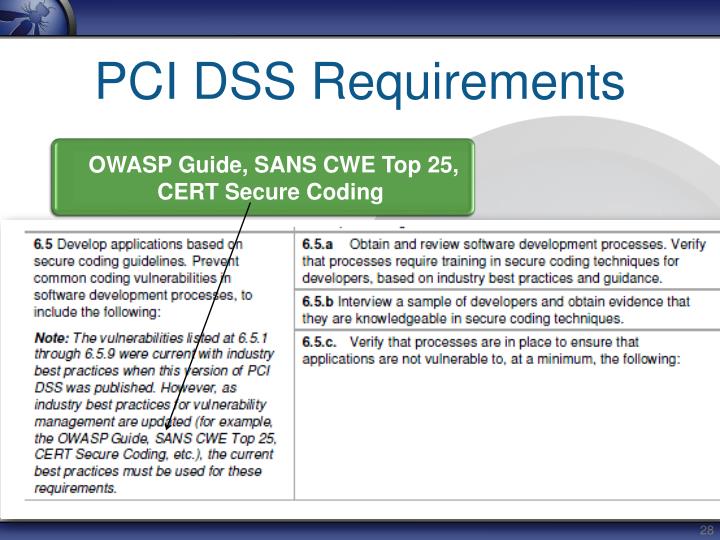

L’impact de l’Open Worldwide Application Security Project (OWASP) sur les régulations et standards de sécurité à l’échelle mondiale est aussi profond qu’incontestable. En tant qu’autorité en matière de sécurité des applications web, l’OWASP joue un rôle crucial dans la définition des meilleures pratiques et orientations stratégiques pour les organisations qui cherchent à renforcer leur posture de sécurité. Les frameworks réglementaires tels que PCI DSS, NIST, ISO 27001, et le GDPR reconnaissent et intègrent les principes et les recommandations de l’OWASP, témoignant de son influence et de sa pertinence à travers l’écosystème de la cybersécurité.

Premièrement, le Standard de Sécurité des Données de l’Industrie des Cartes de Paiement (PCI DSS) fait directement référence aux directives de l’OWASP pour le développement sécurisé des applications, soulignant l’importance d’incorporer des pratiques de codage sécurisé pour protéger les données des cartes de crédit contre les violations. Cela établit l’OWASP comme une ressource clé pour les entreprises traitant des transactions de paiement, en les guidant vers des méthodologies éprouvées pour minimiser les risques de sécurité applicative.

PCI DSS fait directement référence à l’OWASP

PCI DSS fait directement référence à l’OWASPDe même, l’Institut National des Standards et de la Technologie (NIST) aux États-Unis accorde de la valeur aux ressources de l’OWASP, en particulier pour son cadre de référence concernant la sécurité des applications. Le NIST s’appuie sur le Top 10 de l’OWASP pour élaborer ses propres recommandations de sécurité, prouvant que les ‘insights’ de l’OWASP sont non seulement pertinents, mais fondamentaux pour les stratégies de cybersécurité nationales et internationales.

En ce qui concerne l’ISO 27001, une norme internationale pour la gestion de la sécurité de l’information, les principes de développement sécurisé et de gestion des vulnérabilités prônés par l’OWASP sont en parfaite adéquation avec les exigences de cette certification. Les organisations cherchant à obtenir ou à conserver leur certification ISO 27001 se tournent vers les directives de l’OWASP comme moyen de s’assurer que leurs pratiques de sécurité sont à la hauteur des standards internationaux.

Enfin, le Règlement Général sur la Protection des Données (GDPR) de l’Union européenne met en lumière l’importance de la sécurité de l’information, en imposant des amendes substantielles pour les manquements à la protection des données personnelles. Bien que le GDPR ne cite pas explicitement l’OWASP, les principes de protection des données et de gestion des risques de sécurité applicative encouragés par l’OWASP sont intrinsèquement liés aux objectifs de conformité du GDPR. Les organisations peuvent s’appuyer sur les ressources de l’OWASP pour mettre en place des stratégies de sécurité efficaces qui répondent aux exigences strictes du GDPR.

L’adhésion aux standards et aux recommandations de l’OWASP ne se limite pas à une question de conformité réglementaire ; c’est aussi une stratégie d’affaires intelligente. Les entreprises qui intègrent les principes de l’OWASP dans leurs pratiques de développement sécurisé démontrent un engagement envers la sécurité, ce qui peut se traduire par une confiance accrue de la part des clients et des parties prenantes. De plus, en anticipant et en répondant aux recommandations de l’OWASP, les organisations peuvent souvent éviter les coûts associés aux violations de sécurité et aux pertes de données, qui peuvent s’avérer catastrophiques tant sur le plan financier que réputationnel.

La reconnaissance et l’intégration des standards de l’OWASP dans les réglementations de sécurité telles que PCI DSS, NIST, ISO 27001, et le GDPR soulignent l’importance stratégique de l’OWASP pour l’écosystème mondial de la cybersécurité. En suivant les recommandations de l’OWASP, les organisations de toutes tailles peuvent non seulement améliorer leur conformité réglementaire mais aussi renforcer leur posture de sécurité globale face aux menaces évolutives dans le paysage numérique actuel.

Adoption des pratiques de l’OWASP par les entreprises

L’adoption des recommandations de l’Open Worldwide Application Security Project (OWASP) par les entreprises et les développeurs représente un pas essentiel vers la sécurisation des applications web dans l’ère numérique actuelle. À la suite de l’exposition de l’impact de l’OWASP dans les réglementations de sécurité, tels que le PCI DSS, NIST, ISO 27001, et le GDPR, il est crucial de comprendre comment intégrer concrètement ces recommandations dans les processus de développement.

Intégration des Recommandations OWASP : Un Fondement pour le Développement Sécurisé

Les principes et les projets de l’OWASP offrent un cadre et un ensemble de pratiques qui visent à améliorer la sécurité des applications. Pour les entreprises, cela implique de faire de la sécurité une priorité à chaque étape du cycle de vie de développement logiciel (SDLC). Cela nécessite une convergence de l’éducation, la conformité, et l’application des standards de sécurité.

Éducation et Sensibilisation : La Première Étape vers la Sécurité

L’éducation est le pilier fondamental pour intégrer les recommandations OWASP. Offrir des formations régulières sur la sécurité et des sessions de sensibilisation aux développeurs, chefs de projets et testeurs est crucial. Cela leur permet de comprendre les risques de sécurité les plus courants identifiés par OWASP, tels que l’injection SQL, le Cross-Site Scripting (XSS), et la désérialisation non sécurisée. Les équipes de développement renforcées par la connaissance des meilleures pratiques peuvent alors coder avec une perspective de sécurité dès les premières phases de conception.

Conformité et Standards de Sécurité : Le Cadre de Travail

L’intégration des recommandations de l’OWASP nécessite également un alignement avec les standards de sécurité et les réglementations. En prenant en compte le Top 10 de l’OWASP lors de la mise en place de politiques de sécurité, les entreprises peuvent non seulement respecter les réglementations comme le GDPR ou le PCI-DSS mais également prévenir les failles de sécurité les plus critiques. L’adhésion à ces pratiques peut être assurée par des audits de sécurité réguliers, des analyses de code et des tests d’intrusion qui vérifient l’application correcte des principes de sécurité tout au long du SDLC.

Application des Standards de Sécurité : Bâtir sur des Fondations Solides

Pour les équipes de développement, l’application des recommandations de l’OWASP signifie l’intégration de contrôles de sécurité robustes dès la conception des applications. Cela peut inclure l’utilisation de bibliothèques et de cadres qui respectent les standards de sécurité, la mise en œuvre d’une authentification forte et de la gestion des sessions, le chiffrage des données sensibles, et une validation rigoureuse des entrées utilisateurs.

Les outils et ressources fournis par l’OWASP, tels que le projet OWASP ZAP (Zed Attack Proxy) pour les tests de pénétration automatiques, peuvent être intégrés aux processus de CI/CD (Continuous Integration/Continuous Deployment) pour assurer une vérification continue de la sécurité des applications. En adoptant un modèle de sécurité intégrée, où les contrôles de sécurité sont automatiquement appliqués à chaque phase du SDLC, les entreprises peuvent construire des applications non seulement robustes mais également conformes aux meilleures pratiques de sécurité.

Un Partenariat Entre Équipes de Développement et de Sécurité : Vers l’adoption du DevSecOps

L’approche modernisée du développement logiciel requiert un partenariat étroit entre les équipes de développement et de sécurité, souvent incarné par la méthodologie DevSecOps. Cette collaboration garantit que les recommandations de l’OWASP sont intégrées dans un processus agile, où la sécurité est considérée comme une part intégrale de la livraison de logiciels, plutôt que comme une étape finale. En adoptant cette mentalité, non seulement les applications sont développées plus rapidement, mais elles le sont aussi de manière plus sécurisée, protégeant ainsi les actifs numériques contre les menaces et vulnérabilités en constante évolution.

Renforcer la sécurité des applications avec les recommandations de l’OWASP

Renforcer la sécurité des applications avec les recommandations de l’OWASPL’investissement dans les principes et les outils proposés par l’OWASP n’est pas simplement une mesure de conformité mais un atout stratégique permettant aux entreprises de développer une posture de sécurité proactive. En faisant de la sécurité une composante intégrale du cycle de développement logiciel, les organisations peuvent non seulement protéger leurs applications et données mais également renforcer leur réputation et leur fiabilité dans le paysage numérique complexe d’aujourd’hui.

Conclusions

L’OWASP est une pierre angulaire de la sécurité des applications web modernes. Ses ressources, standards et outils facilitent un écosystème plus sécurisé et éduquent les acteurs de l’industrie sur les meilleures pratiques à adopter face aux menaces en constante évolution.